・EC2

-가장먼저 생겨난 서비스. 독립된 컴퓨터 한대를 통째로 임대해주는 상품

-인스턴스란? 쉽게 하나의 컴퓨터라고 생각하면됨

・choose AMI : 컴퓨터의 운영체제를 선택

-unix를 뿌리로 하는 Linux, microsoft의 window

-Linux는 거의 무료

-SQL server가 들어있는 window는 고가.. ㅠ

*인스턴스 시작을 클릭해서 인스턴스 생성을 시작!

・choose an instance type

-컴퓨터의 사양을 선택. 타입은 컴퓨터의 사양을 아마존이 구분화시킨것

-프리 인스턴스타입의 조건 : AWS 프리 티어에는 1년 동안 매달 사용할 수 있는 750시간의 Linux 및 Windows t2.micro 인스턴스가 포함되어 있습니다. 프리 티어를 계속 유지하려면 EC2 마이크로 인스턴스만 사용하십시오.

-vCPUs(vitual CPUs) : cpu가 몇개있는가? 여기서 개의 기준은 아마존이 어떤 성능만큼을 1개로 정의한 것

-m으로 시작하는 type은 memory 성능이 특화된 사양

-c으로 시작하는 type은 cpu 성능이 특화된 사양

-인스턴스 타입은 가격과 직접적으로 관련되기 때문에 신중한 선택이 필요함

・가격정책

-https://aws.amazon.com/ko/ec2/pricing/

-온디맨드 인스턴스 : 필요할 때 켜고, 필요없을 때 끄는 인스턴스. 온디맨드 인스턴스에서는 실행하는 인스턴스에 따라 시간당 또는 초당 컴퓨팅 파워에 대한 비용을 지불합니다. 장기 약정이나 선결제 금액은 필요 없습니다. 애플리케이션 수요에 따라 컴퓨팅 파워를 늘리거나 줄일 수 있으며 사용한 인스턴스에 대해 지정된 시간당 요금만 지불하면 됩니다.

-온디맨드 가격표를 참고(t2micro 시간당 0.02$ -> 하루에 0.48$ -> 한달에 $14.4)

-시간당 가격측정을 하기때문에, 필요할때만 사용하면 가격이 매우 저렴함

-예약인스턴스 : 쉽게 표현하면 약정. 약정 걸어놓은 기간동안 쭉 사용해야하는 대신에 할인율이 적용됨.

-스팟인스턴스 : 아마존 서버에서 노는컴퓨터가 많을때와 적을때 가격 정책이 다른 플랜. 노는 서버가 많을 때는 싸고, 노는 서버가 없을 때는 온디멘드보다도 비싸진다.

・인스턴스 장치 설정 configuration instance detail

-number of instances : 인스턴스의 수는 초보자들이 실수로 많이설정하는 경우를 대비해 한정해놓음.

-purchasing option : 앞에서 설정한 스팟인스턴스를 설정

-shutdown behavior : 서버를 셧다운하면 인스턴스를 일시적으로 stop할 것이냐, 아니면 종료 terminate 시킬 것이냐를 선택

-termination protection : 실수로 인스턴스 terminate 시킨 것을 복구함

-monitoring : 서버의 상태를 비쥬얼라이징 하여 보여주는데, 더 구체적으로 시각화한 자료는 유료다.

・저장소 추가 Add storage

-storage size : 30giga 까지 무료, 윈도우 디폴트 30기가 리눅스 디폴트 8기가

-volume type : 저장장치의 타입설정 당연히 ssd 추천

-Delete on Termination : 체크시 컴퓨터가 종료되면 하드도 폐기처리, 비체크시 종료되도 하드 비폐기

・태그 추가 Tag Instance

-어떤 인스턴스의 역할, 누가 관리하는지등.

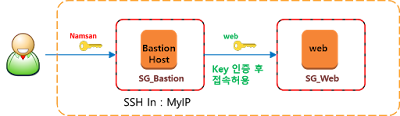

・보안 그룹 설정 Configure Security Group

누가 접속하게 할거나, 어떤 방식으로 접근하게 할거냐, 방화벽과 같은 기능

-type : 우리가 만든 인스턴스에 접속하는 방법을 설정함. 브라우저로 접속, 디비에 접속 등등..

제한된 접속방법만 우리의 인스턴스에 접속할 수 있도록 제한하는 방법

SSH : 리눅스, 유닉스 계열에서 서버를 원격으로 조작하는 것

HTTP/HTTPS : 웹브라우저를 통해서 웹브라우저에 접속하는 것

RDP : 윈도우 계열에서 서버를 원격으로 조작하는 것

(다른 건 찾아봐)

-source : SSH로 서버에 접근할 수 있는 ip를 설정함

Type | Protocol | Port Range | Source |

SSH | TCP | 22 | Anywhere | 0.0.0.0/0 |

HTTP | TCP | 80 | Anywhere | 0.0.0.0/0 |

HTTPS | TCP | 443 | Anywhere | 0.0.0.0/0 |

Custom TCP Rule | TCP | 8080 | Anywhere | 0.0.0.0/0 |

Custom TCP Rule | TCP | 9000 | Anywhere | 0.0.0.0/0

|

・리뷰 및 런칭 Review and launch

-Select an existing key pari or create a new key pair :

키페어 네임 설정 후 키페어를 파일로 다운로드

키페어 다운로드하면 아마존에서 복잡한 키를 만들어서 파일로 다운받게해줌

다운과 동시에 인스턴스에도 패스워드 파일과 동일한 암호를 심어서 파일을 통해 인스턴스에 접근하게 해줌

아마존에서 다시 안주므로 소중하게 다루도록

・인스턴스의 상태선택

AIHUB環境構築手順.docx

AIHUB環境構築手順.docx